요즘 사이버 공격은 더 다양하고 정교해지고 있습니다. 기업이나 기관에서는 이런 위협을 막기 위해 여러 보안 시스템(방화벽, 백신, 침입 탐지 시스템 등)을 사용하고 있지만, 문제가 생길 때마다 보안팀이 직접 모든 걸 확인하고 대응하는 건 너무 비효율적이죠. 그래서 등장한 기술이 바로 “SOAR(Security Orchestration, Automation, and Response)”라고 보시면 됩니다. SOAR는 쉽게 말해서 "보안팀을 도와주는 기술"이라고 생각하시면 됩니다.

SOAR는 “1) 자동으로 위협을 감지하고, 분석하고, 대응까지 빠르게 진행하고, 2) 각각 따로 작동하는 보안 시스템들을 하나로 연결하고 3) 반복적인 보안 업무를 자동화 한다”고 이해하시면 쉬우실거에요~

1. 정의

- SOAR(Security Orchestration, Automation and Response)는 보안 오케스트레이션, 자동화 및 대응을 의미하며, 보안 운영 센터(SOC)의 업무 효율성을 향상시키기 위해 보안 이벤트를 자동화하고 조율하는 기술.

- 이를 통해 위협 대응 시간을 단축하고, 보안 팀의 업무 부담을 줄이는 역할을 수행.

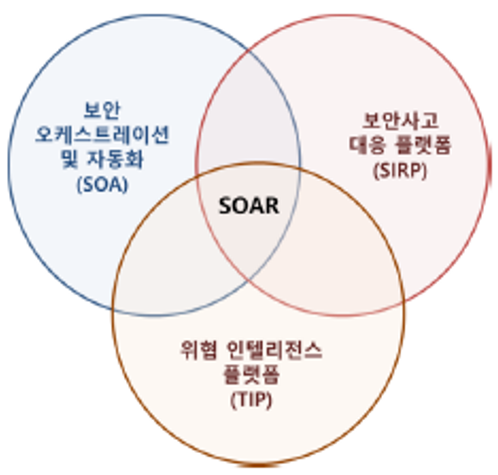

2. SOAR 아키텍처

SOAR는 SOA(Security Orchestration and Automation), SIRP(Security Incident Response Platform), TIP(Threat Intelligence Platform)과 같은 보안 기술과 유기적으로 연계되어 보안 운영을 최적화.

1) SOA(Security Orchestration and Automation):

- 다양한 보안 솔루션(SIEM, EDR, 방화벽 등)을 연계하여 보안 프로세스를 자동화하는 개념

- 보안 이벤트 대응을 자동화하여 시간 단축 및 효율성 증대

- SOAR의 핵심 요소로서, 자동화된 대응(Automation)과 연계(Orchestration)를 수행

2) SIRP(Security Incident Response Platform):

- 보안 사고 발생 시 대응 프로세스를 자동화하고, 단계별 대응을 지원하는 플랫폼

- 주요 기능: 보안 이벤트 관리(SEM), 사고 대응 자동화, 포렌식 분석 지원

3) TIP(Threat Intelligence Platform):

- 외부 및 내부 위협 데이터를 수집, 분석하여 보안 대응에 활용하는 플랫폼

- SOAR 및 SIEM과 연계하여 실시간으로 위협 정보를 공유

- 주요 기능: 위협 데이터 수집, 인텔리전스 분석, 실시간 보안 정책 적용

SOAR는 이러한 기술과 결합하여 보안 데이터를 수집, 분석, 자동화된 대응을 수행하는 구조로 설계.

3. SOAR 기술 활용 방안 및 발전 방향

|

구분

|

항목

|

내용

|

|

SOAR 기술 활용 방안

|

SOC 자동화

|

보안 관제센터(Security Operation Center)의 효율성을 극대화하기 위해 SOAR 적용

|

|

기업 보안 정책 강화

|

자동화된 정책 적용 및 위협 대응을 통해 보안 수준 향상

|

|

|

위협 인텔리전스(TIP) 연계

|

외부 위협 정보를 SOAR 시스템과 연동하여 보다 정밀한 보안 운영 가능

|

|

|

AI 기반 보안 자동화

|

머신러닝 및 AI 기술을 활용하여 보안 이벤트 분석 및 대응 자동화

|

|

|

SOAR 발전 방향

|

AI 및 머신러닝 적용 강화

|

자동화된 위협 분석 및 대응을 위한 AI 기술 접목

|

|

클라우드 보안 연계

|

클라우드 환경에서도 효과적인 SOAR 운영이 가능하도록 기술 발전

|

|

|

XDR(Extended Detection and Response)과의 통합

|

다양한 보안 솔루션을 통합하여 보다 포괄적인 위협 탐지 및 대응 가능

|

- SOAR 기술은 SOC 자동화, 위협 인텔리전스 연계, AI 기반 보안 자동화 등 다양한 방식으로 활용될 수 있으며, 향후 AI 및 머신러닝 적용 강화, 클라우드 보안 연계, XDR 통합 등의 방향으로 발전할 것으로 예상

4. SOAR 요약 정리

|

구분

|

내용

|

|

정의

|

보안 운영을 자동화하고 조율하여 위협 대응을 신속하게 수행하는 기술

|

|

등장 배경

|

사이버 공격 증가, 보안 인력 부족, 보안 솔루션 다변화

|

|

아키텍처 구성 요소

|

SOA(보안 오케스트레이션 및 자동화), SIRP(보안 사고 대응), TIP(위협 인텔리전스)

|

|

주요 기능

|

사고 대응 자동화, 경고 관리 및 분류, 보안 데이터 연계, 위협 인텔리전스 통합

|

|

기대 효과

|

업무 효율성 증대, 사고 대응 시간 단축, 보안 시스템 통합 관리

|

|

도입 시 고려 사항

|

기존 시스템 연계, 자동화 신뢰성, 보안팀 역량 강화

|

|

활용 방안

|

SOC 자동화, 기업 보안 정책 강화, 위협 인텔리전스 연계, AI 기반 보안 자동화

|

|

발전 방향

|

AI 및 머신러닝 적용, 클라우드 보안 연계, XDR 통합

|

'ITPE > 보안' 카테고리의 다른 글

| CISO 지정신고 의무화 (0) | 2025.01.17 |

|---|---|

| CPO / CSO (0) | 2025.01.17 |

| 정보보안 거버넌스 (0) | 2025.01.17 |

| 예방, 탐지, 저지, 교정 (0) | 2025.01.17 |

| 보안특징 (CIA) (0) | 2025.01.17 |